Vorsicht vor “Ihr Konto ist gesperrt! Bitte verifizieren Sie Ihre Daten umgehend!”

Autor: Andre Wolf

Wir brauchen deine Hilfe – Unterstütze uns!

In einer Welt, die zunehmend von Fehlinformationen und Fake News überflutet wird, setzen wir bei Mimikama uns jeden Tag dafür ein, dir verlässliche und geprüfte Informationen zu bieten. Unser Engagement im Kampf gegen Desinformation bedeutet, dass wir ständig aufklären und informieren müssen, was natürlich auch Kosten verursacht.

Deine Unterstützung ist jetzt wichtiger denn je.

Wenn du den Wert unserer Arbeit erkennst und die Bedeutung einer gut informierten Gesellschaft für die Demokratie schätzt, bitten wir dich, über eine finanzielle Unterstützung nachzudenken.

Schon kleine Beiträge können einen großen Unterschied machen und helfen uns, unsere Unabhängigkeit zu bewahren und unsere Mission fortzusetzen.

So kannst du helfen!

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady: für regelmäßige Unterstützung.

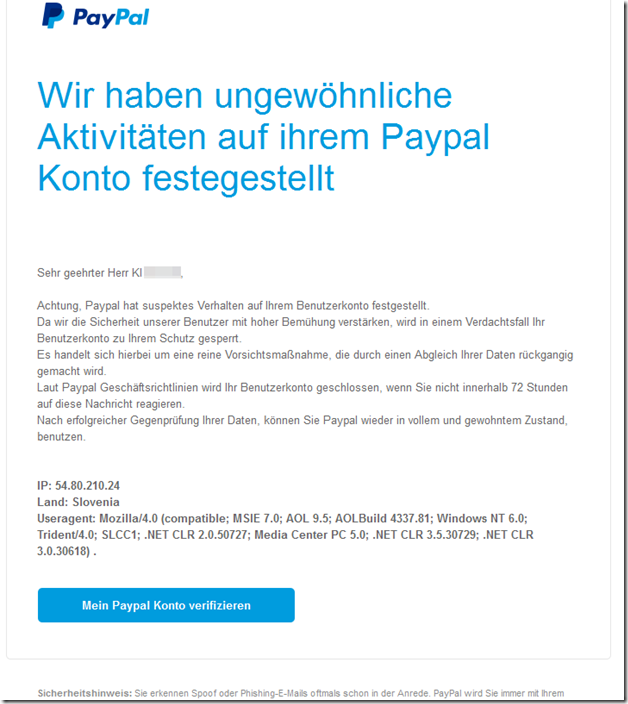

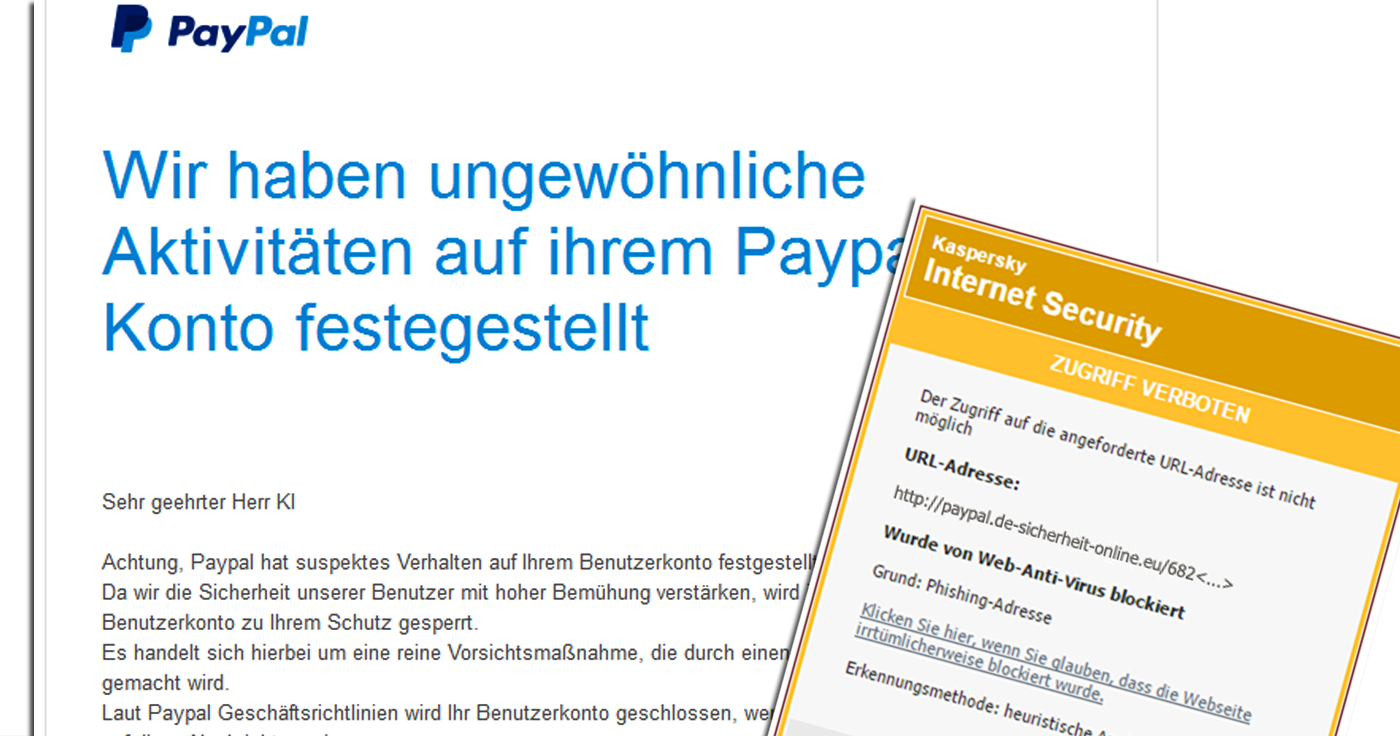

Mit vorgetäuschten IP- und Browserangaben versucht diese Mail, ihre Empfänger auf eine gefälschte PayPal Seite zu locken.

Die Mail gibt sich missbräuchlich als “PayPal” aus und weißt den Empfänger darauf hin, dass angeblich auf dem PayPal-Konto eine ungewöhnliche Aktivität stattgefunden hätte.

Der Inhalt dieser mail im Klartext:

Wir haben ungewöhnliche Aktivitäten auf ihrem Paypal Konto festegestellt

Sehr geehrter Herr Kl[…],

Achtung, Paypal hat suspektes Verhalten auf Ihrem Benutzerkonto festgestellt.

Da wir die Sicherheit unserer Benutzer mit hoher Bemühung verstärken, wird in einem Verdachtsfall Ihr Benutzerkonto zu Ihrem Schutz gesperrt.

Es handelt sich hierbei um eine reine Vorsichtsmaßnahme, die durch einen Abgleich Ihrer Daten rückgangig gemacht wird.

Laut Paypal Geschäftsrichtlinien wird Ihr Benutzerkonto geschlossen, wenn Sie nicht innerhalb 72 Stunden auf diese Nachricht reagieren.

Nach erfolgreicher Gegenprüfung Ihrer Daten, können Sie Paypal wieder in vollem und gewohntem Zustand, benutzen.

IP: 54.80.210.24

Land: Slovenia

Useragent: Mozilla/4.0 (compatible; MSIE 7.0; AOL 9.5; AOLBuild 4337.81; Windows NT 6.0; Trident/4.0; SLCC1; .NET CLR 2.0.50727; Media Center PC 5.0; .NET CLR 3.5.30729; .NET CLR 3.0.30618) .Mein Paypal Konto verifizieren

Hauptaugenmerk dieser Mail ist die Angabe von angeblichen Identifizierungsdaten des “Eindringlings”. Diese Daten sind jedoch rein erfunden und dienen lediglich dazu, dass eine gewisse Scheinauthentizität aufgebaut wird, welche den Mailempfänger dazu bewegen soll, der Forderung nach Verifikation folge zu leisten.

Phishing

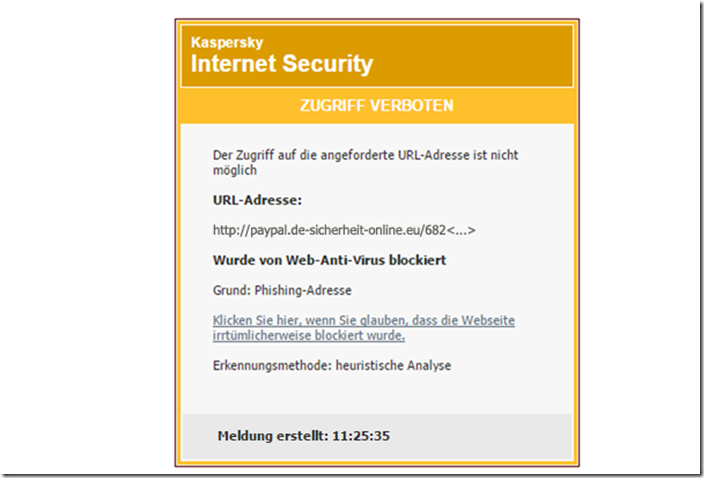

Eine erste Stolperfalle für diese Mail gibt es nun, wenn man den eingefügten Link zur Stornierung aufruft: eine aktualisierte Schutzsoftware zeigt in diesem Moment eine entsprechende Warnung.

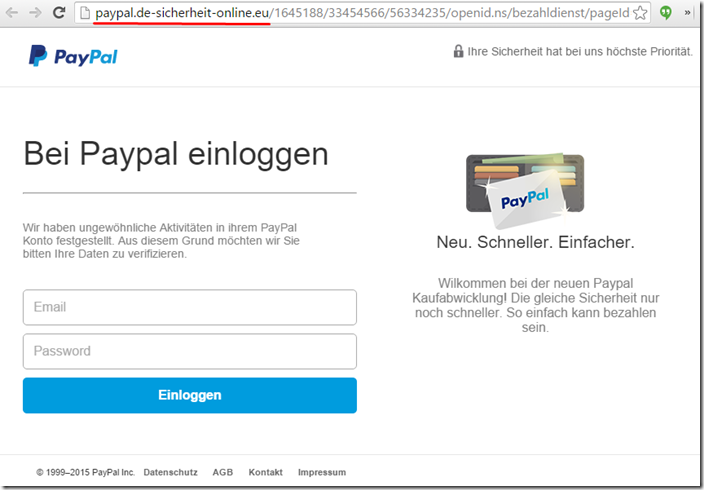

Ohne Schutzmechanismen wird man auf eine fingierte Login-Seite geleitet. Auffällig auch hier die Konstruierte Adresse: “paypal.de-sicherheit-online”.

Ansonsten zielt diese “Empfangsseite” direkt auf die Logindaten des Besuchers ab.

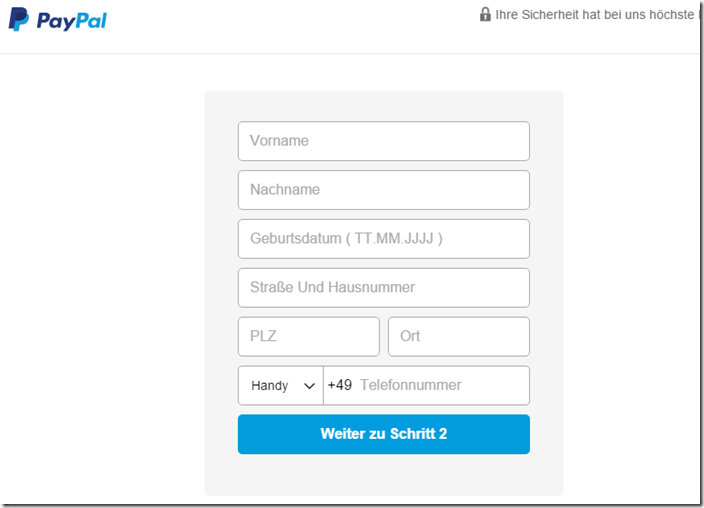

In den folgenden Schritten werden zunächst die persönlichen und die Adressdaten abgefragt, in einem späteren Schritt auch sensible Bank- und Kreditkartendaten.

Allgemeine Phishingwarnung:

- Phishing E-Mails versuchen grundsätzlich so auszusehen, als stammen sie von dem entsprechenden Unternehmen. Mit diesen versuchen Betrüger, an persönliche Daten zu kommen, vorzugsweise Bank- Kreditkarten oder sonstige Zahldaten.

- Die eigentliche “Kunst” dieser Mails ist die Geschichte, mit welcher der Empfänger dazu verleitet werden soll, der E-Mail zu trauen und den eingefügten Link zu öffnen. Hier spielen Ausdruck, Grammatik und Rechtschreibung, sowie Plausibilität und auch Individualität eine sehr große Rolle. Speziell in der jüngeren Vergangenheit gab es zunehmend Mails, welche mit Individualität glänzten: die konnten den Empfänger mit korrektem Namen ansprechen und gaben auch tatsächliche Adress- und Personaldaten an.

- Man kann jedoch generell beachten: Banken, Zahl- und Kaufportale fordern niemals mit Hilfe eines eingebauten Links zum Einloggen in das Konto auf! Zudem ist eine generische Anrede zwar immer ein Indiz für Phishing, eine vorhandene korrekte Anrede jedoch nicht der Beweis für die Echtheit einer Mail.

- Niemals über einen Link einloggen, der per Mail gesendet wird, sondern immer die betreffende Seite per Hand in die Adresszeile des Browsers eintippen und dort einloggen. Sollten tatsächlich Ankündigungen des entsprechenden Dienstes vorhanden sein, werden diese dort angezeigt.Zusätzlich ist es nach Möglichkeit ebenso zu unterlassen, über öffentliche/fremde WLAN-Netze Bankgeschäfte zu tätigen, da man nie genau weiß, ob (und im Ernstfall von wem) diese Netze protokolliert werden.

- Niemals reale Daten in die Formularfelder eintragen! Unter Umständen können die Daten sogar bereits während des Tippens an die Betrügerdatenbank weitergeleitet werden, ohne dass man mit “weiter” bestätigt.

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.