E-Mail von PayPal mit einer nicht autorisierte Zahlung über 247,42 EUR an Avangate B.V. erhalten? (Paypal-Phishing mit überraschender Technik!)

Autor: Andre Wolf

Wir brauchen deine Hilfe – Unterstütze uns!

In einer Welt, die zunehmend von Fehlinformationen und Fake News überflutet wird, setzen wir bei Mimikama uns jeden Tag dafür ein, dir verlässliche und geprüfte Informationen zu bieten. Unser Engagement im Kampf gegen Desinformation bedeutet, dass wir ständig aufklären und informieren müssen, was natürlich auch Kosten verursacht.

Deine Unterstützung ist jetzt wichtiger denn je.

Wenn du den Wert unserer Arbeit erkennst und die Bedeutung einer gut informierten Gesellschaft für die Demokratie schätzt, bitten wir dich, über eine finanzielle Unterstützung nachzudenken.

Schon kleine Beiträge können einen großen Unterschied machen und helfen uns, unsere Unabhängigkeit zu bewahren und unsere Mission fortzusetzen.

So kannst du helfen!

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady: für regelmäßige Unterstützung.

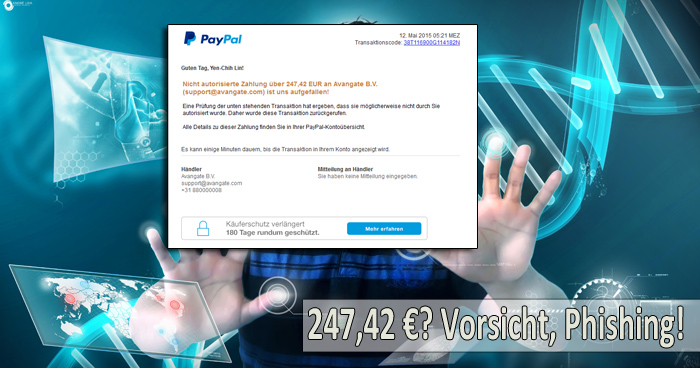

Sie gehören auch zu den Internetuser, die in den letzten Tagen eine E-Mail von “PayPal” mit dem Betreff: “PayPal – Nicht autorisierte Zahlung über 247,42 EUR an Avangate B.V.” erhalten haben?

Billige Phishingfallen kennen wir alle: schlechter Schreibstil, billige Seiten, schwache Formulare. Was wir hier aber zugesendet bekommen haben, kommt erstaunlich real über.

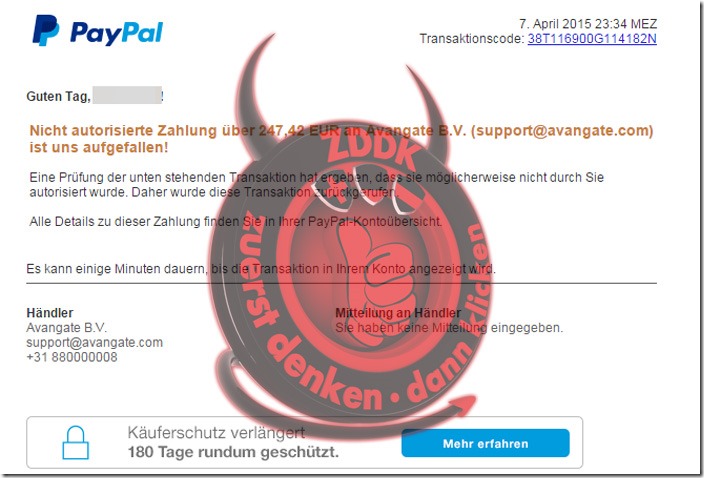

Es handelt sich dabei um eine Mail, welche angeblich von Paypal stammen soll. Diese Mail gibt vor, vom Paypalkont gäbe es unautorisierte Zahlungen. Schauen wir genauer hin:

Was direkt auffällt: der Aufbau spiegelt 1:1 den Aufbau einer echten Mail von Paypal wider, es gibt sogar eine korrekte Anrede! Bitte merken: in der Mail taucht der echte Name als Vor- und Nachname des Empfängers auf.

Die ganze Mail sieht so aus:

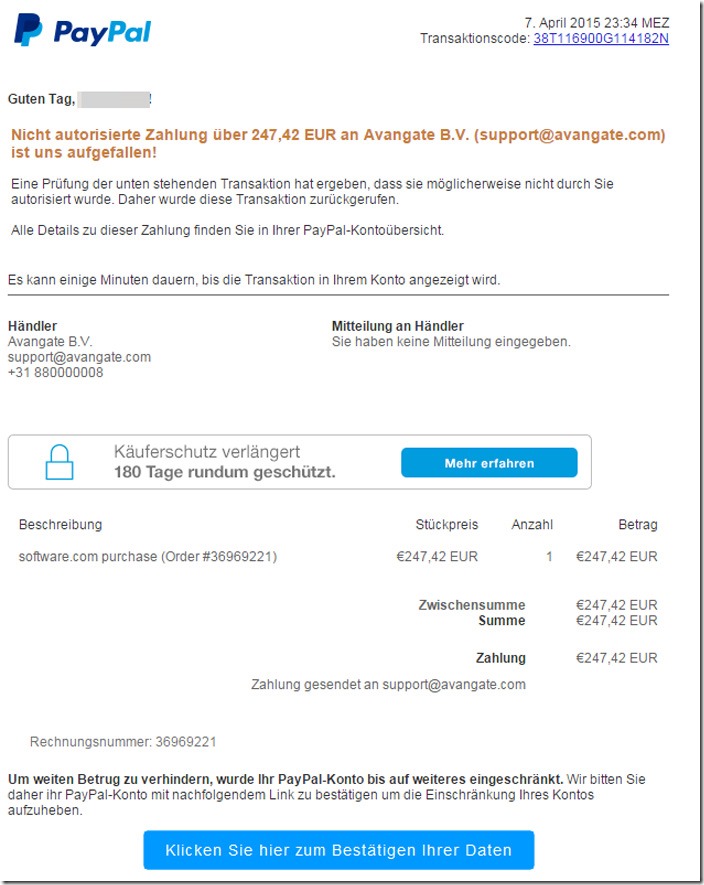

Im Klartext:

Guten Tag, [Realname]!

Nicht autorisierte Zahlung über 247,42 EUR an Avangate B.V. ([email protected]) ist uns aufgefallen!

Eine Prüfung der unten stehenden Transaktion hat ergeben, dass sie möglicherweise nicht durch Sie autorisiert wurde. Daher wurde diese Transaktion zurückgerufen.

Alle Details zu dieser Zahlung finden Sie in Ihrer PayPal-Kontoübersicht.Es kann einige Minuten dauern, bis die Transaktion in Ihrem Konto angezeigt wird.

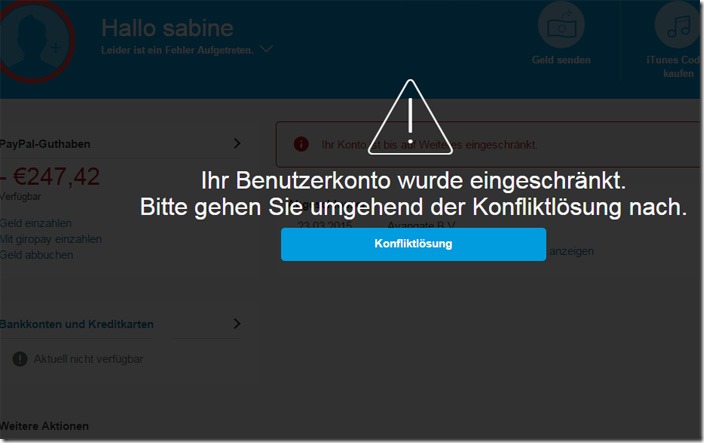

Wer nun einen dieser Links anklickt, die in der Mail dargestellt werden, landet auf einer Seite, die in Technik und Auftreten der Paypalseite zum Verwechseln ähnlich ist.

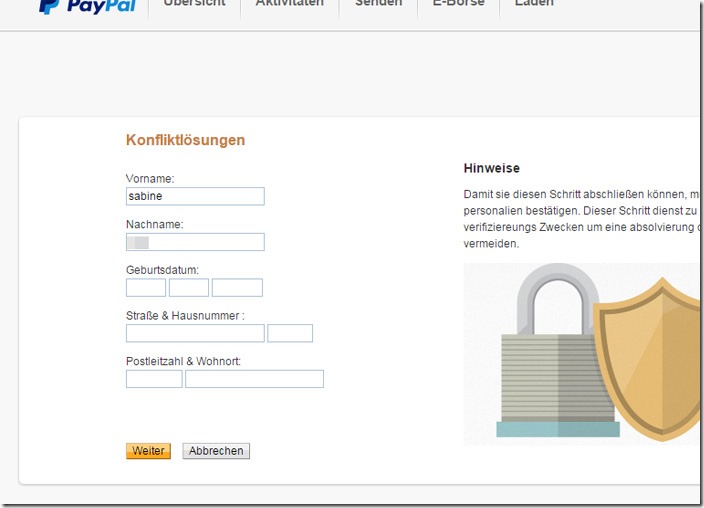

Konfliktlösung und vorausgefüllte Formulare

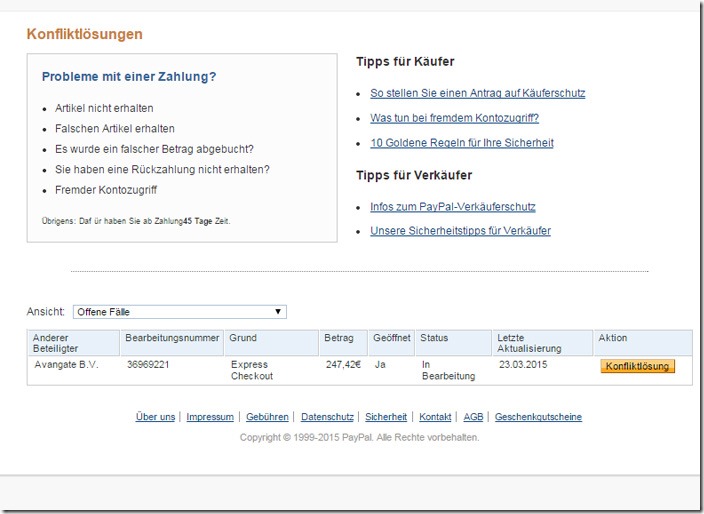

Der recht komplex aufgebaute Ablauf führt den Besucher nun durch ein Prozedere, welches vom Aufbau her plausibel scheint und in diversen Feldern auch bereits mit dem Namen vorausgefüllt ist.

Speziell die Felder, in denen bereits der Realname eingetragen ist, lassen das Phishinmgformular authentisch wirken und bilden somit eine große Gefahr für den Besucher.

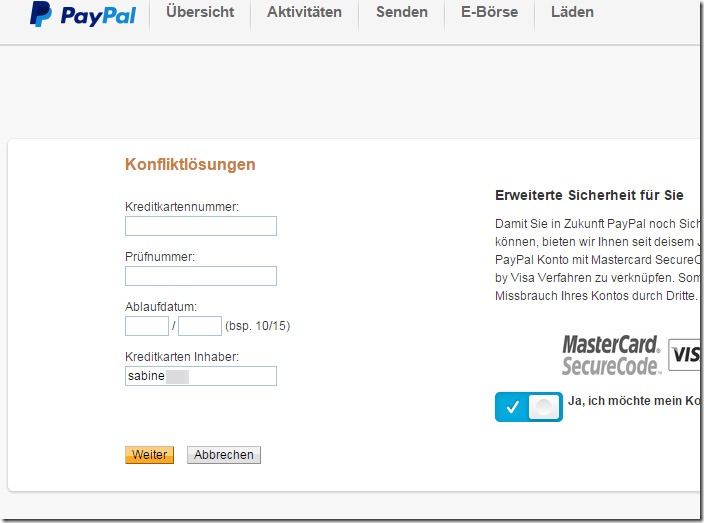

Wenn man nun noch die freien Felder ausfüllt, durchläuft man typische Phishingformulare. Es werden Adress-, Geburts-, Zugangs- und Kreditkartendaten abgefragt.

Und abermals tauchen immer wieder Felder auf, welche schon ausgefüllt sind und in denen der Realname des Besuchers steht.

So kommen die Namen in die Felder

Den Namen bekommen die Formulare aus der Mail, denn in dieser Mail ist, unter den Links, die dort geklickt werden, eine Zeichenkette unterlegt, welche als Information für den Input in diverse Felder genutzt wird. So ein Link in die Mail einzufügen, ist recht einfach, da die Mail selbst in der Kombination E-Mail Adresse + Vorname + Nachname automatisch erstellt wurde, und so auch diese Zeicheninformation erstellt wurde.

Nimmt man nun diese Zeichenkette aus dem Quelltext und manipuliert sie ein wenig, sieht das Ergebnis so aus:

Aus den ursprünglichen Zeichen der Phishingmail haben wir an entsprechenden Stellen die Zeichen “zddk1234” und “mimika” eingefügt. Das Ergebnis in den Phishingformularen ist nun Folgendes:

Die Verwendung von Namen in Mails und Formularen ist daher kein Indiz mehr für deren Echtheit, ganz im Gegenteil: die Verwendung von Namen in Mails und Formularen baut eine Scheinsicherheit auf.

Daher ist es unheimlich wichtig, niemals Links innerhalb einer Mail zu klicken, welche auf Formulare führen, sondern lieber per Handeingabe die Webseite des entsprechenden Anbieters zu öffnen und sich dort einzuloggen und zu schauen, ob Probleme vorliegen. Sollte dies der Fall sein, wir man garantiert deutlich beim Log-in darauf aufmerksam gemacht. Wenn nicht, dann ist die Mail garantiert Phishing.

Autor: Andre, mimikama.org

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.