Gefährliche Fake DPD E-Rechnungen im Umlauf!

Autor: Tom Wannenmacher

Wir brauchen deine Hilfe – Unterstütze uns!

In einer Welt, die zunehmend von Fehlinformationen und Fake News überflutet wird, setzen wir bei Mimikama uns jeden Tag dafür ein, dir verlässliche und geprüfte Informationen zu bieten. Unser Engagement im Kampf gegen Desinformation bedeutet, dass wir ständig aufklären und informieren müssen, was natürlich auch Kosten verursacht.

Deine Unterstützung ist jetzt wichtiger denn je.

Wenn du den Wert unserer Arbeit erkennst und die Bedeutung einer gut informierten Gesellschaft für die Demokratie schätzt, bitten wir dich, über eine finanzielle Unterstützung nachzudenken.

Schon kleine Beiträge können einen großen Unterschied machen und helfen uns, unsere Unabhängigkeit zu bewahren und unsere Mission fortzusetzen.

So kannst du helfen!

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady: für regelmäßige Unterstützung.

Zu Weihnachten werden viele Päckchchen, Pakete und auch Briefe versendet. Das machen sich auch Betrüger zunutze!

Mit gefälschten Rechnungen im Namen eines Paketdienstes versuchen sie, einen Trojaner auf die PCs zu schleusen. Diese E-Mails bitten darum, die Rechnung für von DPD ausgeführte Leistungen zu beachten, welche in der E-Mail verlinkt ist und mit einem Klick zu erreichen ist. Die E-Mail wird blind gestreut versendet, bitte nicht dadurch irritieren lassen, dass man im Betreff und in der Anrede mit komplettem Namen erwähnt wird!

Glücklicherweise, auch an dieser Stelle, sind Betrüger faul und haben es nicht geschafft, eine sprachlich saubere E-Mail zu verfassen. Wer also dieses Detail direkt bemerkt, dürfte die E-Mail auch recht schnell als Betrugsversuch entlarvt haben:

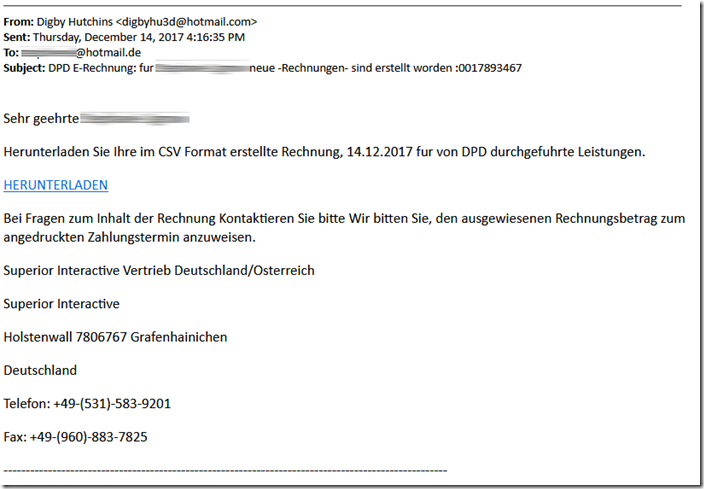

Der Inhalt dieser E-Mail lautet:

Subject: DPD E-Rechnung: fur [***] neue -Rechnungen- sind erstellt worden :0017893467

Sehr geehrte [***]

Herunterladen Sie Ihre im CSV Format erstellte Rechnung, 14.12.2017 fur von DPD durchgefuhrte Leistungen.

HERUNTERLADEN

Bei Fragen zum Inhalt der Rechnung Kontaktieren Sie bitte Wir bitten Sie, den ausgewiesenen Rechnungsbetrag zum angedruckten Zahlungstermin anzuweisen.

Superior Interactive Vertrieb Deutschland/Osterreich

Superior Interactive

Holstenwall 7806767 Grafenhainichen

Deutschland

Telefon: +49-(531)-583-9201

Fax: +49-(960)-883-7825

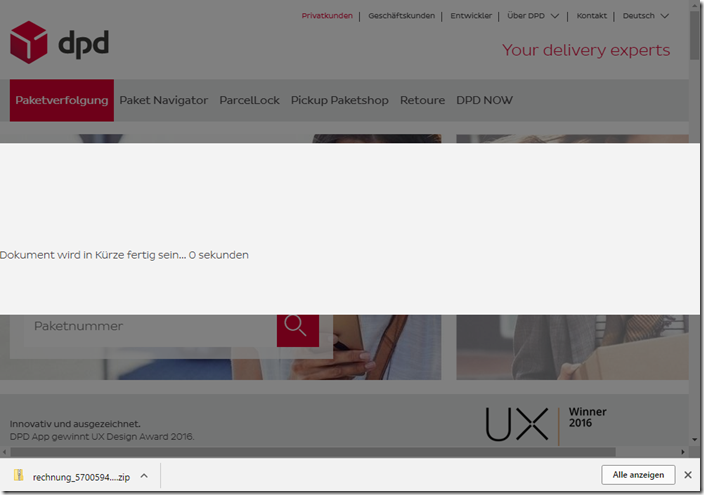

Gefälschte DHL Webseite!

Man zum Download auf eine Webseite verwiesen, welche optisch dem DPD nachempfunden ist. Hier startet nach wenigen Sekunden ein automatischer Download. Eine Datei mit dem Namen ““„rechnung[***].zip” wird auf die Festplatte des PCs geladen.

Was ist ein Trojaner?

Ihre Funktionsweise ist sehr ähnlich der des sprichwörtlichen trojanischen Pferdes: Trojaner sind Programme, die so aussehen, als seien sie unschädliche, nützliche Dateien. Tatsächlich tarnen sie sich aber nur als harmlose Software, in Wirklichkeit richtet das Programm immensen Schaden auf dem Gerät an.

Wie kann ich einen Trojaner erkennen?

Das ist nicht immer einfach, denn häufig ist der Name eines Trojaners identisch mit einem Programm oder Datenpaket, das eigentlich unschädlich für den Computer ist. Ein Trojaner kann beispielsweise „Microsoft Word 2016“ heißen oder auch „Urlaubsfotos Dominikanische Republik“. Die Dateiendung kann aber in einigen Fällen Aufschluss über den wahren Inhalt des Programms geben: Viele Trojaner sind ausführbare .exe Dateien, die den Installationsvorgang der unschädlichen Datei simulieren, dabei aber im Hintergrund Spionagesoftware oder Viren installieren. Wenn ein Nutzer dann merkt, dass durch das Ausführen der Datei nicht die gewünschte Software installiert wurde, sondern er unter Umständen durch endlose Installationsprozesse geleitet wird und letztlich sehr viel neue Software, aber nicht die gewünschte auf dem Endgerät hat, ist das ein Indiz dafür, sich einen Trojaner eingefangen zu haben.

Wie kann ich Trojaner vermeiden?

Indem die Quelle der Datei sorgfältig geprüft wird. Unseriöse Seiten und Fremddateien verbreiten häufig Trojaner. Nach Möglichkeit sollten Programme von den Seiten der Hersteller selbst heruntergeladen werden und nicht von externen Dienstleistern. Bei der Suche und Nutzung von Raubkopien beinhalten viele angebotene Dateien ebenfalls nicht das Spiel oder Dienstprogramm, sondern einen schädlichen Trojaner. Dazu kommen Links zu Clouds oder externen Seiten, auf denen vermeintlich unschädliche Dateien angeboten werden, und deren Ungefährlichkeit nicht von jedem Anbieter verifiziert wird. Beispielsweise prüft Google Drive Dateien nur bis zu einer gewissen Größe auf Schadsoftware.

Wie kann ich mich vor Trojanern schützen?

Beim Entpacken von Dateien mit unbekannter Quelle können Anti-Virenprogramme, sofern die Berechtigungseinstellungen für diese korrekt vorgenommen wurden und sie idealerweise vor dem Entpacken die Datei prüfen, helfen. Insgesamt ist eine Nutzung von Dateien aus bekannter Herkunft sehr anzuraten, um sich vor Trojanern zu schützen.

Was mache ich, wenn mein Computer bereits einen Trojaner hat?

Die reine Deinstallation des Trojaners oder das Löschen der Datei, die ihn installiert hat, reicht nicht. Trojaner installieren im Hintergrund Keylogger, Backdoorprogramme und Sniffer, die nur durch eine Anti-Virensoftware identifiziert und unschädlich gemacht werden können. Die manuelle Suche nach diesen gestaltet sich als beinahe unmöglich und das Verbleiben der Software auf dem Gerät ist mehr als bedenklich, da sensible Daten und Passwörter gestohlen werden können.

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.