Falsche E-Mail der Sparkasse mit Trojaner-Link

Wir brauchen deine Hilfe – Unterstütze uns!

In einer Welt, die zunehmend von Fehlinformationen und Fake News überflutet wird, setzen wir bei Mimikama uns jeden Tag dafür ein, dir verlässliche und geprüfte Informationen zu bieten. Unser Engagement im Kampf gegen Desinformation bedeutet, dass wir ständig aufklären und informieren müssen, was natürlich auch Kosten verursacht.

Deine Unterstützung ist jetzt wichtiger denn je.

Wenn du den Wert unserer Arbeit erkennst und die Bedeutung einer gut informierten Gesellschaft für die Demokratie schätzt, bitten wir dich, über eine finanzielle Unterstützung nachzudenken.

Schon kleine Beiträge können einen großen Unterschied machen und helfen uns, unsere Unabhängigkeit zu bewahren und unsere Mission fortzusetzen.

So kannst du helfen!

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady: für regelmäßige Unterstützung.

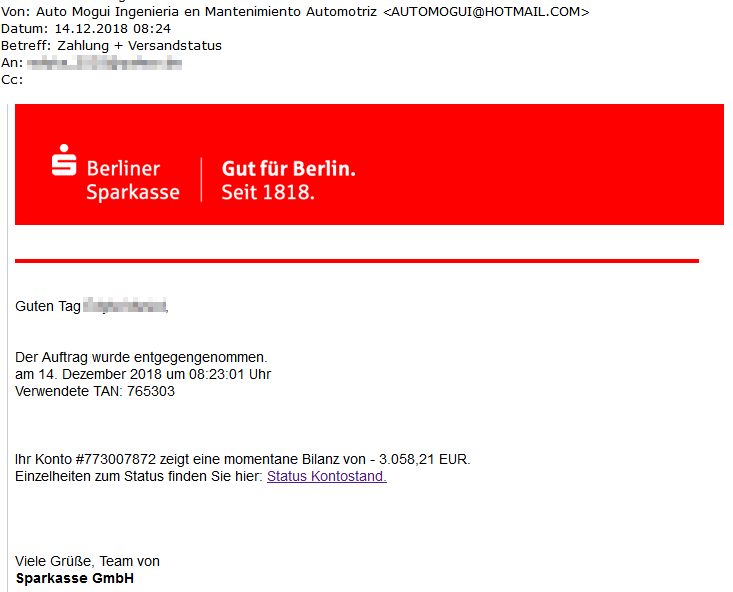

Für Weihnachtsgeschenke sollte genug Geld auf dem Konto sein. Doch was, wenn in einer E-Mail steht, man habe 3000 Miese?

Dann kann man schon mal in Panik geraten (und dabeidganz übersehen, dass der Absender absolut nicht die Sparkasse ist):

Guten Tag XXXX YYYY,

Der Auftrag wurde entgegengenommen.

am 14. Dezember 2018 um 08:23:01 Uhr

Verwendete TAN: 765303Ihr Konto #773007872 zeigt eine momentane Bilanz von – 3.058,21 EUR.

Einzelheiten zum Status finden Sie hier: Status Kontostand.Viele Grüße, Team von

Sparkasse GmbH

In der E-Mail wird man mit Vor- und Nachnamen begrüsst, was darauf hindeutet, dass Name und Mailadresse aus einem Datenbank-Hack stammen. Ob die eigene Mailadresse von so etwas betroffen ist, kann man hier überprüfen.

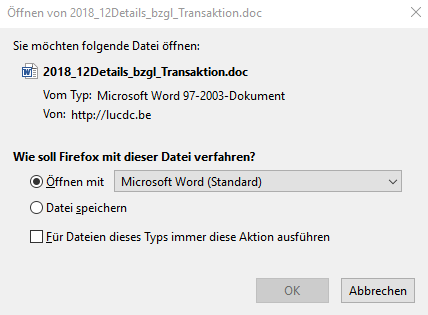

Klickt man nun auf den Link, um den „Status Kontostand“ aufzurufen, wird eine Word-Datei heruntergeladen.

Diese Word-Datei nicht öffnen!

Praktisch an Word-Dateien ist, dass man dort Macros einbetten kann, die bestimmte, nützliche Funktionen ausführen können. Leider kann diese Funktion auch böse mißbraucht werden!

Öffnet man nun diese Datei, warnt einen Microsoft Word noch, dass das Dokument Makros enthält und frsgt, ob diese ausgeführt werden sollen. Da das geöffnete Dokument sehr leer aussieht, klickt man leichtfertig auf OK, da ja dann vielleicht weitere Elemente im Dokument sichtbar werden.

Aber dann schnappt die Falle richtig zu! Durch das aktivierte Macro werden im Hintergrund mehrere Trojaner und Malware auf den PC geladen, der Test-Laptop ächzte unter der Last der Schadsoftware.

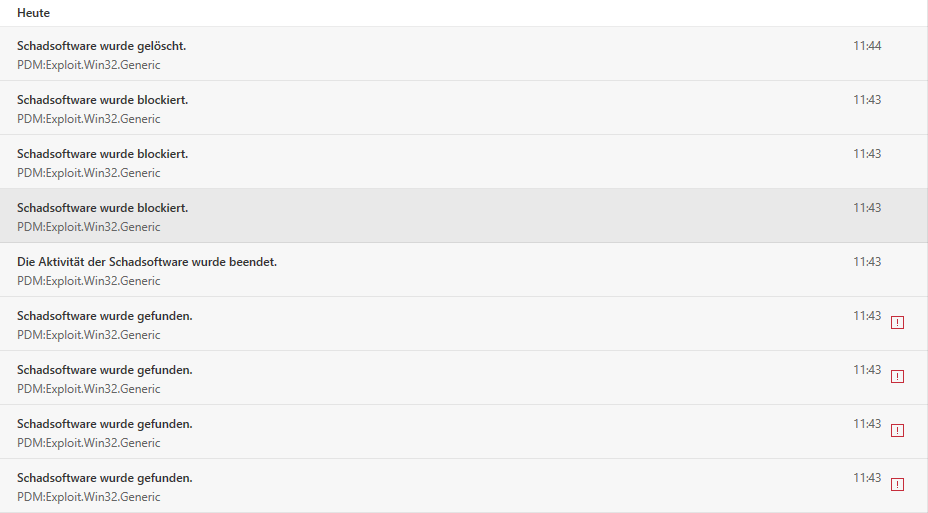

Glücklicherweise muss es ja nicht so weit kommen, bei uns blockierte Kaspersky die Schadsoftware.

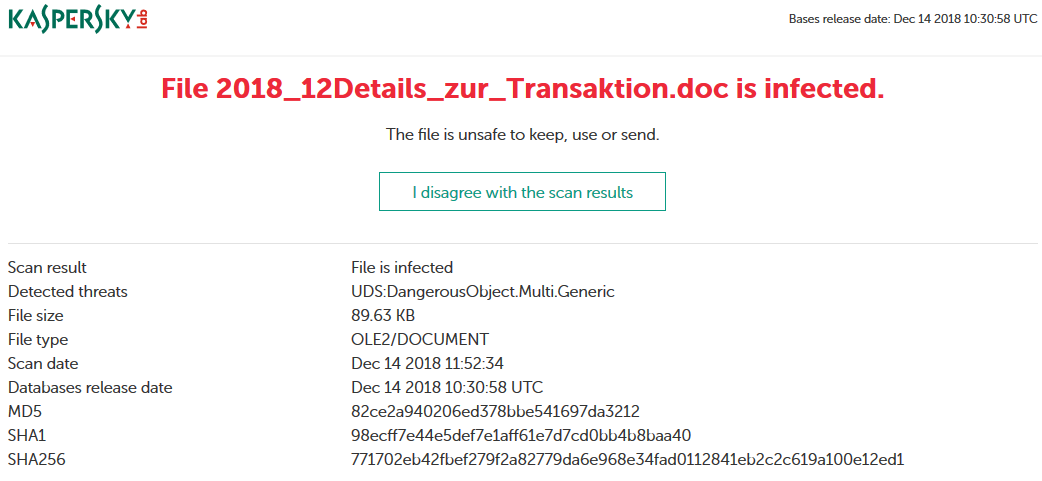

Wir sandten die Word-Datei an das Kaspersky Virusdesk und bekamen von dort auch sofort ein eindeutiges Ergebnis:

Fazit

Glücklicherweise dürften die meisten Nutzer die Mail ohnehin löschen, da sich nur Kunden der Berliner Sparkasse angesprochen fühlen sollten.

Jedoch gibt es sicherlich genug Nutzer, die zwar keine Kunden sind, aber aus Neugier den Link anklicken und das Dokument öffnen wollen. Aber auch sowohl für diese Mail als auch andere Mails dieser Art gilt:

Niemals Links in dubiosen Mails anklicken, immer direkt auf der Seite der Bank nachschauen, ob etwas nicht in Ordnung ist!

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.