Vorsicht! 22 verseuchte Apps mit Adware

Wir brauchen deine Hilfe – Unterstütze uns!

In einer Welt, die zunehmend von Fehlinformationen und Fake News überflutet wird, setzen wir bei Mimikama uns jeden Tag dafür ein, dir verlässliche und geprüfte Informationen zu bieten. Unser Engagement im Kampf gegen Desinformation bedeutet, dass wir ständig aufklären und informieren müssen, was natürlich auch Kosten verursacht.

Deine Unterstützung ist jetzt wichtiger denn je.

Wenn du den Wert unserer Arbeit erkennst und die Bedeutung einer gut informierten Gesellschaft für die Demokratie schätzt, bitten wir dich, über eine finanzielle Unterstützung nachzudenken.

Schon kleine Beiträge können einen großen Unterschied machen und helfen uns, unsere Unabhängigkeit zu bewahren und unsere Mission fortzusetzen.

So kannst du helfen!

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady: für regelmäßige Unterstützung.

Die Adware LightsOut versteckt sich in Taschenlampen-Apps und anderen angeblich nützlichen Werkzeugen

Wie ZDNet berichtet, konnten die Forscher von Check Point Research nicht nur die Porno-Malware AdultSwine aufdecken, sondern auch 22 Apps, die mit der Adware LightsOut verseucht waren.

Mindestens 1,5 Millionen Nutzer haben sich die betroffenen Apps über den Google Play Store auf ihr mobiles Gerät geholt.

Die Schadware blendet widerholt unerwünschte Pop-Up-Anzeigen ein und generiert so Werbeeinahmen. Dabei wird mit fiesen Tricks gearbeitet.

Führt der Betroffene zum Beispiel gerade ein Telefonat, wird die Anzeige aufs Display geschleust, sodass die Beendigung des Anrufs nur durch einen Klick auf die Anzeige möglich wird.

Aber auch beim Laden des Geräts sowie beim Sperren des Bildschirms verärgerte die Werbung die Nutzer.

Um sich einer Entdeckung und Löschung zu entziehen, wurde bei der Installation der Taschenlampen-Apps lediglich der Schadcode von LightsOut extrahiert und eingerichtet.

Die Schadware löschte zuerst das Symbol der App aus dem App Drawer, danach bot er an, keine Werbung anzuzeigen.

Jedoch wurden Nutzer, die sich gegen Werbeeinblendungen entschieden, ebenfalls mit unerwünschter Werbung belästigt.

Check Point geht davon aus, dass die Hintermänner der Adware das Einblenden der Werbung mit diesen Aktionen verbunden haben, um von den zuvor installierten Taschenlampen-Apps als Auslöser abzulenken.

Betrüger verwenden verschiedene Techniken

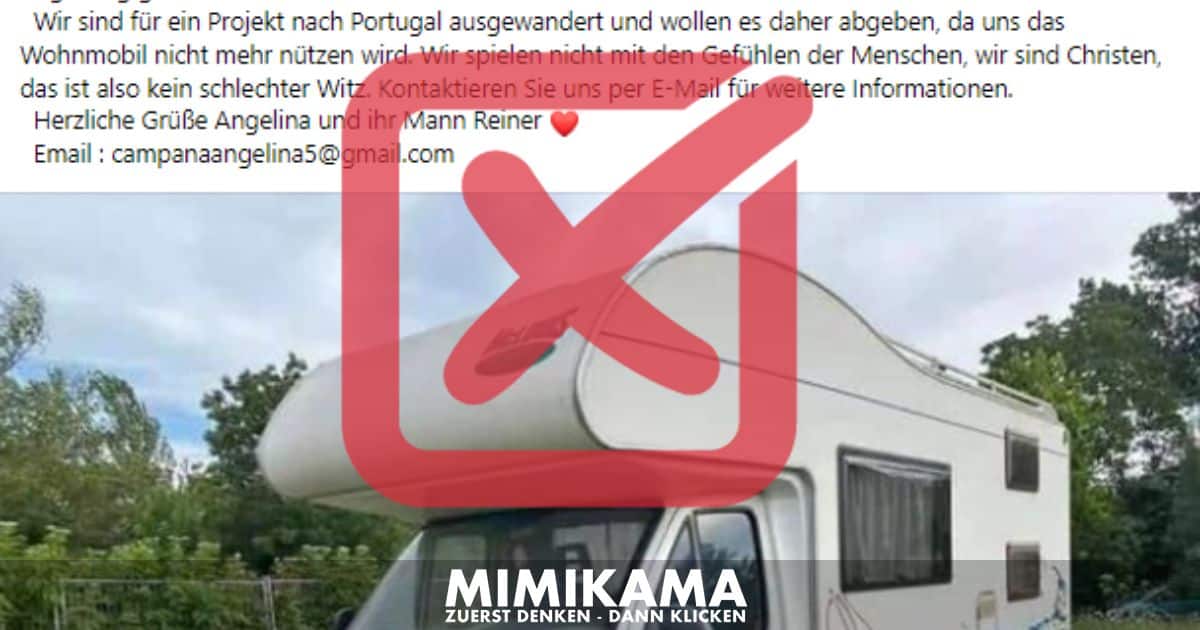

Die Forscher von Check Point gehen von verschiedenen Techniken aus, um die Schutzfunktion des Play Stores auszutricksen.

„Eine ist der Upload einer harmlosen ‚Brückenkopf-App‘ ohne schädliche Funktionen. Erst nachdem die App auf einem echten Gerät installiert wurde, bezieht sie die gefährlichen Komponenten von einem Befehlsserver. Darüber hinaus nutzten gefährliche Apps vorsätzlich Techniken, um die Ausführung der schädlichen Aktivitäten zu verzögern und so den virtuellen Kontrollen von Google zu entgehen. Google prüft Apps nur über einen kurzen Zeitraum, was bedeutet, dass ihnen einige schädliche Aktionen der Malware entgehen können“,

Bin ich betroffen?

LightsOut versteckte sich unter anderem in folgenden Apps:

- Smart Flashlight

- Cool Flashlight

- Flashlight Pro

- Network Guard

- Realtime Cleaner

- Call Recorder Pro

Google entfernte insgesamt 22 von Check Point gemeldete Apps aus dem Play Store.

Was kann ich tun?

Hat man eine betroffene App bereits installiert, kann man sich trotzdem helfen.

Das Bundesamt für Sicherheit in der Informationstechnik stellt folgende Strategie gegen Schadprogramme vor:

Säuberung des Systems

Die Säuberung des Gerätes erfolgt in mehreren Stufen.

- Identifikation der Ursache

- Entfernung des verantwortlichen Programms.

Leider ist es nicht möglich eine einfache Vorgehensweise vorzugeben, die das Problem sicher löst. Ein offensichtlicher Zusammenhang zwischen einer kürzlich installierten App und einem Fehlverhalten ist meist nicht herzustellen. Zudem kann die Ursache „tiefer“ liegen, das heißt, ein Schadprogramm hat sich jenseits von App-Grenzen in das System eingenistet. Eine Säuberung des Systems ist dann oft auch mit Datenverlusten verbunden.

Je nach Schweregrad des Problems kann man folgendermaßen vorgehen:

- Verdächtige App löschen

Ist ein Zusammenhang zwischen einer kürzlich installierten App und einem Fehlverhalten des Gerätes offensichtlich, sollte man die entsprechende App vom Gerät löschen. - Virenscanner-App installieren

Bei Bedarf verschiedene Apps nacheinander installieren und das System durchsuchen. Eine Übersicht über die verfügbaren Apps bietet das Prüflabor AV-Test - Abgesicherter Modus

Im sogenannten abgesicherten Modus startet das Gerät keine Dritt-Anbieter Apps, sondern nur die im Auslieferungszustand vorhanden nativen Apps. In diesem Zustand kann der Nutzer feststellen, ob das Problem durch eine zusätzlich installierte App hervorgerufen wird oder sich im Betriebssystem befindet.

Außerdem können im abgesicherten Modus Apps deinstalliert werden, die sich vorher nicht entfernen ließen.

Wie man den abgesicherten Modus startet, hängt vom Hersteller / Gerätetyp ab. Hinweise dazu stehen in der Gerätedokumentation oder werden auf einschlägigen Internetseiten gegeben (z. B. auf der Seite von chip digital). Beim nächsten Gerätestart bootet das Gerät wieder in den Normalzustand. - Zurücksetzen auf Werkseinstellungen

Lässt sich das Problem mit den vorgenannten Schritten nicht beheben kann man das Gerät in den Auslieferungszustand zurückversetzen. Achtung: ALLE Daten werden dabei gelöscht.

Beispiele: Kontoeinstellungen und Passwörter, Anwendungsdaten, Musik, Fotos, Schlüsselmaterial der SD-Kartenverschlüsselung sowie alle selbst installierten Apps. (Menü: Einstellungen – Sichern & zurücksetzen) - USB-Debugging

Eine Kontrollmöglichkeit für fortgeschrittene Benutzer ist das USB-Debugging. Android-Geräte können über den USB-Anschluss mit einem PC verbunden und von dort kontrolliert werden. Vorher muss das Gerät allerdings in den sogenannten Entwickler-Modus geschaltet werden. Die Aktivierung des Entwickler-Modus ist je nach Hersteller / Gerätetyp unterschiedlich. Hinweise dazu stehen in der Gerätedokumentation oder werden auf einschlägigen Internetseiten gegeben. Zu beachten ist, dass der Entwickler-Modus zwar eingeschaltet, jedoch nicht wieder ausgeschaltet werden kann.

Über die USB-Debugging Schnittstelle können mithilfe der sogenannten ADB(Android Debug Bridge)-Tools verschiedenste Kommandos ausgeführt werden, beispielsweise das Kommando „adb uninstall <PaketName>“ oder „adb shell pm uninstall <PaketName>“ zur Deinstallation eines Programms. Wenn der vollständige PaketName nicht bekannt ist, kann dieser in der adb shell mit

pm list packages | grep „Name der App/Hersteller der App“ ermittelt werden. - Recovery Mode (Wiederherstellungsmodus)

Dieser Modus ist im Prinzip ein von Android getrenntes Mini-Betriebssystem mit dem man verschiedene Aktionen auf dem Android-Smartphone ausführen kann. Dazu zählt die Installation eines Updates oder eines neuen ROMs (komplettes Android) von der SD-Karte. Auch hier ist der Start in den Recovery Mode hersteller- beziehungsweise geräteabhängig. Die Verwendung des Recovery-Modes sollte nur von erfahrenen Benutzern verwendet werden.

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.