Empfehlungen zur Abwehr von Cyber-Attacken mit Ransomware

Ein Moment Ihrer Zeit für die Wahrheit.

In einer Welt voller Fehlinformationen und Fake News ist es unser Auftrag bei Mimikama.org, Ihnen zuverlässige und geprüfte Informationen zu liefern. Tag für Tag arbeiten wir daran, die Flut an Desinformation einzudämmen und Aufklärung zu betreiben. Doch dieser Einsatz für die Wahrheit benötigt nicht nur Hingabe, sondern auch Ressourcen. Heute wenden wir uns an Sie: Wenn Sie die Arbeit schätzen, die wir leisten, und glauben, dass eine gut informierte Gesellschaft für die Demokratie essentiell ist, bitten wir Sie, über eine kleine Unterstützung nachzudenken. Schon mit wenigen Euro können Sie einen Unterschied machen.

Stellen Sie sich vor, jeder, der diese Zeilen liest, würde sich mit einem kleinen Beitrag beteiligen – gemeinsam könnten wir unsere Unabhängigkeit sichern und weiterhin gegen Fehlinformationen ankämpfen.

So kannst Du unterstützen:

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady oder Patreon: für regelmäßige Unterstützung.

Autor: Claudia Spiess

Ransomware-Attacken sind eine alltägliche Bedrohung für alle Unternehmen und öffentliche Einrichtungen, hierfür verwenden Cyber-Kriminelle sogenannte Verschlüsselungstrojaner.

Ransomware sind Schadprogramme, die den Zugriff auf Daten und Systeme einschränken oder verhindern und nur gegen Zahlung eines Lösegeldes wieder freigeben.

Ransomware-Attacken können zu massiven Beeinträchtigungen des Geschäftsbetriebes und hohen wirtschaftlichen Schäden führen. Die Realisierbarkeit der polizeilich empfohlenen Maßnahmen bedarf einer konkreten Einzelfallprüfung.

Das Landeskriminalamt Baden-Württemberg / Zentrale Ansprechstelle Cybercrime (ZAC) hat dazu eine Handlungsempfehlung veröffentlicht.

Präventionsempfehlungen zur Abwehr von Ransomware-Attacken

- Binden Sie sich an einen spezialisierten IT-Vertragsdienstleister, den Sie in einer Cyber-Krisenlage alarmieren können.

- Erstellen Sie einen IT-Notfallplan (Checkliste) mit abzuarbeitenden Stichpunkten und allen relevanten Kontaktdaten. Stellen Sie die Checkliste auch in ausgedruckter Form allen zuständigen Beschäftigten zur Verfügung. Üben Sie die Umsetzung mit Ihren Team.

- Richten Sie mehrstufige Backup-Ebenen Ihrer Sicherheitskopien ein. Ein durchgehend im Netzwerk betriebenes Backup kann ebenfalls vom Angriff betroffen sein und verschlüsselt werden. Erstellen Sie deswegen regelmäßig aktuelle Offside-Backups (beispielsweise Bandlaufwerke, externe Datenträger, unter bestimmten Umständen auch Cloud) und überprüfen Sie deren Integrität und Wiederherstellbarkeit. Üben Sie die Wiederherstellung des Netzwerkes und der Daten.

- Prüfen Sie, ob das Remote Desktop Protocol (RDP) oder andere Fernzugriffsdienste aktiviert sind und ob Sie diese zwingend benötigen. Deaktivieren Sie diese, falls Sie auf diese verzichten können. Die Konfigurationseinstellungen sollten von Fachkräften vorgenommen werden.

- Sichern Sie alle Dienste für Fernzugriffe unbedingt mittels Zwei-Faktor-Authentisierung und kontrolliertem VPN-Zugriff ab. Dies gilt auch für die Fernwartungszugriffe Ihres eigenen IT-Dienstleisters.

- Deaktivieren Sie mittels administrativer Gruppenrichtlinien die Ausführbarkeit von Makro-Elementen in Office-Dokumenten aus externen Quellen oder erlauben Sie deren Ausführung erst nach Prüfung und Bestätigung durch IT-Fachkräfte.

- Trennen Sie die Netzwerksegmente (Office- und Produktivnetzwerk) und sichern Sie auch die internen Segmente mit separaten Firewall-Regeln und eindeutiger User Authentisierung. Richten Sie im Netzwerk „Pufferzonen“ (DMZ) ein.

- Deinstallieren Sie nicht benötigte Software und führen Sie regelmäßige Updates für die eingesetzten Remote-Lösungen, Software, Hardware und Betriebssysteme durch. Ein zentrales Patch-Management kann hierbei hilfreich sein.

- Gehen sie restriktiv mit der Vergabe von Benutzerrechten um. Nur ausgewählte und fachkundige Personen sollten Administrationsrechte erhalten. Vergeben Sie ausschließlich Leserechte auf bestimmte Dateien und Verzeichnisse, sofern auf Schreib- und Änderungsrechte nicht nötig sind.

- Verwenden Sie moderne Dienste zur Erkennung von abweichenden Verhaltensmustern im Netzwerk. Gewährleisten Sie auch die regelmäßige manuelle Prüfung abweichenden Verhaltens, beispielweise atypische IP-Adressen und Zugriffszeiten oder ungewöhnliche Datentransfers.

- Schützen Sie alle Benutzerkonten mit starken Passwörtern und erhöhen Sie die Sicherheit im Idealfall durch eine Zwei-Faktor-Authentisierung. Dies gilt ebenso für Zugriffsmöglichkeiten auf verwendete Firewalls.

- Nutzen Sie Application-Whitelisting, um die Ausführung unerwünschter Programme zu verhindern. Blockieren Sie die Ausführbarkeit aller nichtautorisierten Dateien durch Anwender.

- Blockieren Sie Zugriffe von und auf das „Onion“-Netzwerk, einschlägige Domains und IP-Adressen.

- Scannen Sie eingehende sowie ausgehende E-Mails auf Schadsoftware und entfernen Sie ausführbare Dateien.

- Verhindern Sie die Ausführung aktiver Inhalte in E-Mails und Office-Dokumenten.

- Gewährleisten Sie die Sichtbarkeit der vollständigen Absender-E-Mail-Adresse für die E-Mail-Empfänger in Ihrer Institution. Allen Anwendern sollten Dateiendungen standardmäßig angezeigt bekommen.

- Nutzen Sie für die jegliches E-Mail-Kommunikation digitale Zertifikate und Signaturen zur Verifizierung des Absenders. Damit verhindern Sie Manipulationen von Nachrichten.

- Nutzen Sie die Möglichkeit der Virtualisierung bestimmter Softwareprodukte. Nutzen Sie beispielweise eine „Sandbox“.

- Prüfen Sie die Ablage geschäftskritischer Daten. Speichern Sie diese gegebenenfalls verschlüsselt und in getrennten Netzwerken.

- Beachten Sie die Einrichtungsempfehlungen für Arbeitsplätze im HomeOffice. Setzen Sie ein „Mobile Device Management“ für Ihre Mitarbeiter um.

- Führen Sie regelmäßige Tests auf Schwachstellen Ihrer Systeme durch.

- Überprüfen Sie mit einem Virenschutz in regelmäßigen Abständen Ihre Systeme. Häufig wird die Schadsoftware erst zu einem späteren Zeitpunkt durch aktualisierte Virensignaturen erkannt. Aktualisieren Sie ihre Schutzsoftware mindestens einmal täglich.

Verhaltensprävention für Mitarbeiterinnen und Mitarbeiter

Informieren Sie in Form von Mitarbeiterschulungen oder Awareness-Kampagnen über

die Gefahren und Infektionsursachen von Ransomware. Mit präparierten E-Mails können Sie den Sensibilisierungsgrad der Beschäftigten überprüfen.

Verhaltensempfehlung für Mitarbeiterinnen und Mitarbeiter

- Prüfen Sie bei eingehenden E-Mails die Absenderadresse auf Authentizität und den Inhalt auf Schlüssigkeit.

- Öffnen Sie keine verdächtigen Dateien und folgen Sie keinen unbekannten Links, die Sie per E-Mail erhalten haben.

- Halten Sie im Zweifel Rücksprache mit den IT-Ansprechpartnerinnen und -partner Ihres Unternehmens und melden Sie Auffälligkeiten.

Maßnahmen nach einer Infektion

- Greifen Sie auf den vorhandenen IT-Notfallplan zurück.

- Kontaktieren Sie Ihren IT-Dienstleister.

- Trennen Sie unverzüglich die externe und interne Netzwerkverbindung.

- Schalten Sie relevante Rechner und Server umgehend aus, um die Verschlüsselung weiterer Daten zu verhindern.

- Isolieren Sie Backups, so dass diese nicht ebenfalls verschlüsselt werden.

- Sichern Sie relevante Dateien, die Aufschluss über den Infektionshergang geben können. Hierzu zählen beispielsweise Logfile-Protokolldaten und verdächtige E-Mails.

- Ändern Sie sämtliche Benutzer- und Netzwerkkennwörter, sofern diese durch den Vorfall kompromittiert sein könnten.

- Erstatten Sie Strafanzeige bei der Zentralen Ansprechstelle Cybercrime (ZAC) beim Landeskriminalamt Baden-Württemberg.

Zentrale Ansprechstelle Cybercrime (ZAC)

Die ZAC dient als zentraler Ansprechpartner für die Wirtschaft und Behörden von Baden-Württemberg in allen Belangen des Themenfeldes Cybercrime:

- Telefon: +49 (0)711 5401 2444

- E-Mail: [email protected]

Informationen:

- Ransomware – Bedrohungslage, Prävention & Reaktion

- Erreichbarkeiten der Zentralen Ansprechstellen Cybercrime der Länder und des Bundes

[mk_ad]

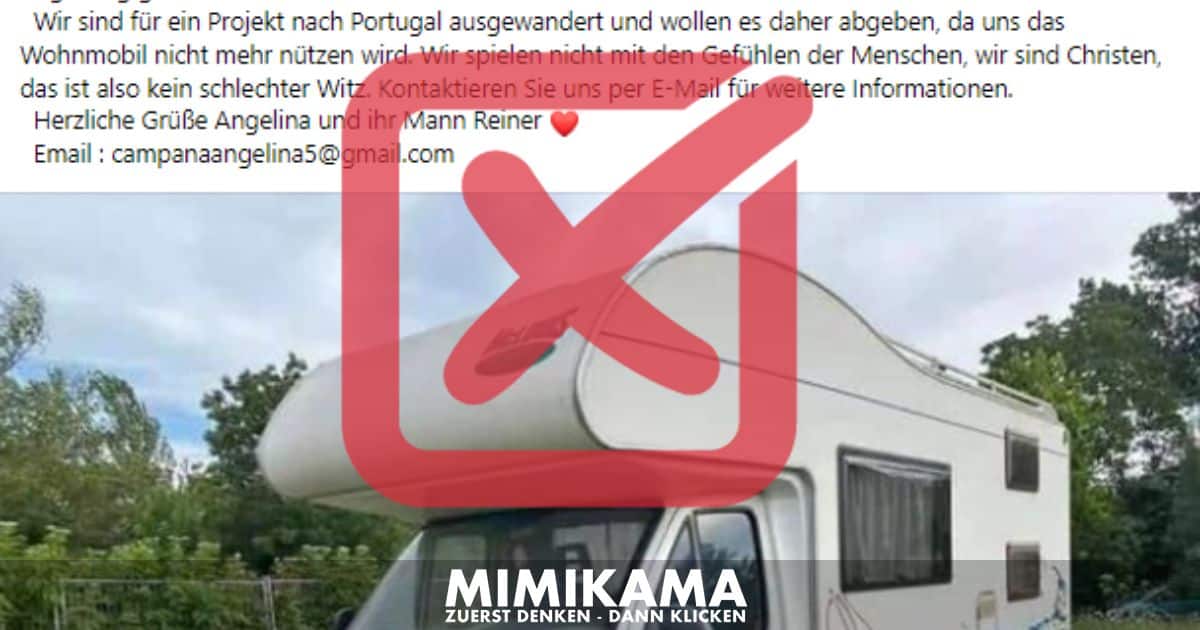

Das könnte dich auch interessieren: Werbung für ein Online-Casino tarnt sich als ZDF-Nachrichtenmeldung

Quelle: Zentrale Ansprechstelle Cybercrime (ZAC)

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.