Nieuwe versie van „Skimmer-Trojans“ verspreidt zich op pinautomaten

Autor: Janine Moorees

Wir brauchen deine Hilfe – Unterstütze uns!

In einer Welt, die zunehmend von Fehlinformationen und Fake News überflutet wird, setzen wir bei Mimikama uns jeden Tag dafür ein, dir verlässliche und geprüfte Informationen zu bieten. Unser Engagement im Kampf gegen Desinformation bedeutet, dass wir ständig aufklären und informieren müssen, was natürlich auch Kosten verursacht.

Deine Unterstützung ist jetzt wichtiger denn je.

Wenn du den Wert unserer Arbeit erkennst und die Bedeutung einer gut informierten Gesellschaft für die Demokratie schätzt, bitten wir dich, über eine finanzielle Unterstützung nachzudenken.

Schon kleine Beiträge können einen großen Unterschied machen und helfen uns, unsere Unabhängigkeit zu bewahren und unsere Mission fortzusetzen.

So kannst du helfen!

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady: für regelmäßige Unterstützung.

Pinautomaten zijn uit de financiële wereld niet meer weg te denken: even snel een paar flappen tappen is heel gewoon. Dat zulke apparaten niets anders zijn dan “gewone” computers en dus ook besmet kunnen raken met een virus, realiseert zich niet iedereen. Een Russische hackergroep gaat daarbij verraderlijk te werk.

Skimmers – sinds 7 jaar aktief

De veilgeheidsfirma Kaspersky ontdekte, op 10 duizenden bankautomaten wereldwijd, een nieuwe versie van de zogenaamde Skimmer-Trojan, welke voor het eerst in 2009 werd verspreid. Iedere Trojan kan onder andere creditcard-data uitlezen, welke dan weer op de zwarte markt doorverkocht worden.

Hoe komt Malware in een pin automaat?

Er zijn twee mogelijkheden:

1. De malware bevindt zich door bv. een hack al in het netwerk van een bank en kan daardoor ook de pinautomaat besturen. Helaas worden vele automaten nog bestuurd door het 15 jaar oude Windows XP systeem, dat bol staat van beveiligingslekken.

2. De Malware wordt met behulp van een USB stick direct op een pinautomaat geïnstalleerd. Sluwe criminelen hoeven alleen het slot op een automaat te kraken en de USB stick met de Malware, kort er in te plaatsen. Dit kost slechts 1 minuut tijd.

Waar komt die malware vandaan?

In 2009 doken de eerste versies van deze schadesoftware op, en vervolgens steeds verder ontwikkeld. Werkten de hackers aanvankelijk nog wat onstuimig, tegenwoordig zijn ze veel voorzichtiger: de Malware wordt slechts zeer kort op de zwarte markt aangeboden, de tijd vanaf de installatie op de pinautomaat tot het verkopen van de data is slechts enkele maanden.

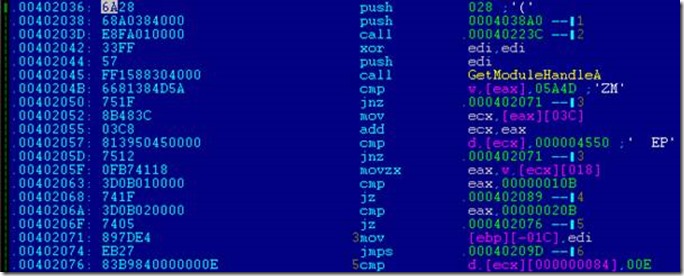

Hoe gebruiken de hackers de malware?

Als deze is geïnstalleerd, gebeurt er nog niets. Voor de aansturing van de software hebben de hackers iets bijzonders bedacht: ze activeren of deactiveren bepaalde schadelijke functies met een speciale magneetkaart, die ze in de pinautomaat steken.

Na het invoeren van de magneetkaart heeft de hacker 60 seconden de tijd om de juiste pincode in te voeren, waarmee het keuze menu van de malware geopend wordt. Er verschijnen 21 verschillende opties, bijvoorbeeld het overdragen van de verzamelde creditcard data, uitbetalen van ongelooflijk veel geld (zelfs de geld cassette kan uitgekozen worden), of een update uitvoeren.

In de meeste gevallen wordt alleen de kaart data verzameld en op een blanco pasje geschreven, waarna ze vervolgens met de ene pinpas na de andere geld afhalen, dit om het risico van ontdekking zo klein mogelijk te houden.

Hoever is de malware verspreid?

De nieuwste versie stamt uit begin mei 2016 en ontdekt in meerdere test laboratoria. Onder andere Duitsland, De Verenigde Arabische Emiraten, Frankrijk, Amerika, Rusland, Macau, de Filipijnen, Spanje, Georgië, Polen, Brazilië en de Tsjechische republiek. Van de globale vorige Malware (47 versies) staan er nog 37 op de automaten van een fabrikant, die hier niet genoemd wordt. Het is onduidelijk het of deze op geldautomaten staan of bijvoorbeeld bij beveiligingsbedrijven of administratiekantoren.

Hoe kan ik me daarvoor beschermen?

Helaas heeft een klant van een bank weinig invloed op het besturingssysteem dat gebruikt wordt voor de pinautomaten en/ of over de veiligheid daarvan. Uiteraard kun je je bank er op attent maken dat Kaspersky gratis software ter beschikking stelt, waarmee de eigen pinautomaten gescand kunnen worden.

Sergey Golovanov, Principal Security Researcher van Kaspersky Lab, zegt daarover:

„Er bestaat een belangrijke tegenmaatregel die in deze speciale gevallen kan worden toegepast:: Backdoor.Win32.Skimmer wordt door bepaalde informatie, 9 speciale nummers, die op de magneetstrip van een kaart staan, geactiveerd. We hebben de activeringscodes, die door de malware gebruikt worden, ontdekt en stellen die voor banken beschikbaar. Als een bank in het bezit is van deze nummers, dan kunnen ze pro actief in hun beveiligingssysteem naar deze getallen op zoek gaan, mogelijk geïnfecteerde automaten opsporen ,Money Mules‘ ontdekken en iedere poging tot activering van de Malware blokkeren.“

Vooralsnog is het een optie, als je twijfelt aan de beveiliging van de pinautomaat, gewoon aan de kas contant geld op te nemen, om het risico van gestolen kaart data te minimaliseren.

Vertaling: Suzanne, mimikama.nl

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.