Sicherheitslücke auf iPhone entdeckt!

Ein Moment Ihrer Zeit für die Wahrheit.

In einer Welt voller Fehlinformationen und Fake News ist es unser Auftrag bei Mimikama.org, Ihnen zuverlässige und geprüfte Informationen zu liefern. Tag für Tag arbeiten wir daran, die Flut an Desinformation einzudämmen und Aufklärung zu betreiben. Doch dieser Einsatz für die Wahrheit benötigt nicht nur Hingabe, sondern auch Ressourcen. Heute wenden wir uns an Sie: Wenn Sie die Arbeit schätzen, die wir leisten, und glauben, dass eine gut informierte Gesellschaft für die Demokratie essentiell ist, bitten wir Sie, über eine kleine Unterstützung nachzudenken. Schon mit wenigen Euro können Sie einen Unterschied machen.

Stellen Sie sich vor, jeder, der diese Zeilen liest, würde sich mit einem kleinen Beitrag beteiligen – gemeinsam könnten wir unsere Unabhängigkeit sichern und weiterhin gegen Fehlinformationen ankämpfen.

So kannst Du unterstützen:

PayPal: Für schnelle und einfache Online-Zahlungen.

Steady oder Patreon: für regelmäßige Unterstützung.

Autor: Andre Wolf

Ärgerlich für Apple: ein ausgeklügeltes Spionageprogramm wurde entdeckt, welches sich weitreichende Zugriffe auf iPhones verschaffen kann. Es handelt sich hierbei um einen recht komplexen Ablauf, der bestimmte Voraussetzungen benötigt und auf einer Kette von Zero-Day-Exploits basiert.

Zunächst mal: es handelt sich bei dieser entdeckten Spionagesoftware um kein massenhaft verbreitetes Programm, nach Angaben von Citizenlab [1] (einer der beiden Sicherheitsfirmen, die dieses Programm untersuchten) handelt es sich eher um einen zielgerichteten Angriff:

This report describes how a government targeted an internationally recognized human rights defender, Ahmed Mansoor, with the Trident, a chain of zero-day exploits designed to infect his iPhone with sophisticated commercial spyware.

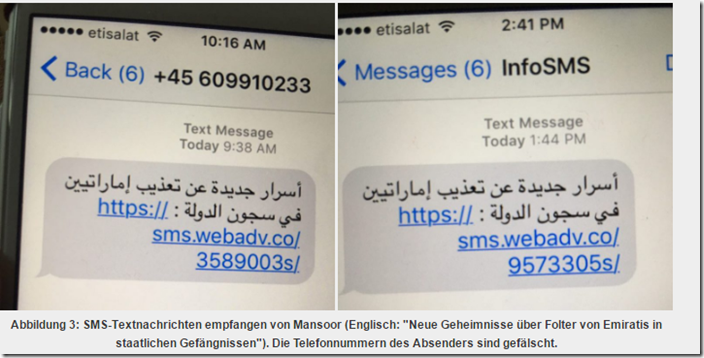

(Screenshot: Citizenlab)

Das ist geschehen

Nachdem ihm am 10. und 11. August 2016 ein Link via SMS zu angeblichen “neuen Geheimnissen” über Folter von Häftlingen in den Vereinigten Arabischen Emiraten verdächtig erschien, übergab der Menschenrechtler Ahmed Mansur (Vereinigte Arabische Emirate) die Nachrichten an die Sicherheitsforscher von Citizenlab.

On August 10 and 11, 2016, Mansoor received SMS text messages on his iPhone promising “new secrets” about detainees tortured in UAE jails if he clicked on an included link. Instead of clicking, Mansoor sent the messages to Citizen Lab researchers.

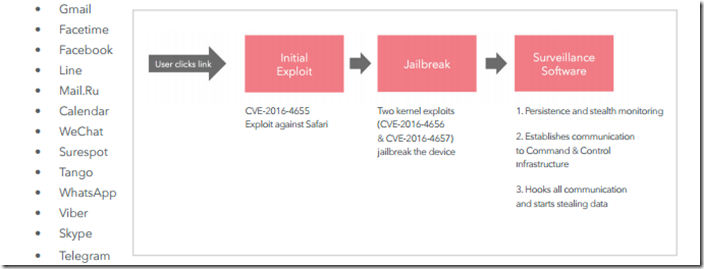

Dort erkannte man nun tatsächlich Unstimmigkeiten und in einer gemeinsamen Untersuchung mit dem Unternehmen Lookout Securitiy fand man heraus, dass die Links aus den Nachrichten an den Menschenrechtler letztendlich eine Verkettung von Zero-Day-Exploits initiieren sollten, um das iPhone des Mannes jailbreaken zu können und dann eine Spyware zu installieren. Diese Exploid-Kette benannten die Sicherheitsforscher “Trident”, das Programm, welches am Ende zur umfangreichen Spionage auf Mansoors Smartphone installiert werden sollte, trägt den Namen “Pegasus”.

The Trident Exploit Chain:

- CVE-2016-4657: Visiting a maliciously crafted website may lead to arbitrary code execution

- CVE-2016-4655: An application may be able to disclose kernel memory

- CVE-2016-4656: An application may be able to execute arbitrary code with kernel privileges

(Screenshot: Lookout Security)

Sprich: alle Schritte in diesem Ablauf müssen funktionieren:

- Eine Art Phishingattacke, welche die angegriffene Person auf eine Seite/einen Downloadlink führt, wo der erste Exploit mittels Schadcode ausgenutzt wird. Es handelt sich hierbei um eine Schwachstelle im Safari Webkit, die ausgenutzt wird.

- Das Smartphone wird nun durch einen Jailbreak “entsichert”. In einem ersten Schritt wird der Kernel auf den Jailbreak vorbereitet, danach unterliegt das Handy dem Jailbreak.

- Die Übwerwachungssoftware (in diesem Fall “Pegasus) wird installiert

Citizen Lab Forscher erhielten den anfänglich verdächtigen Link am 10. August 2016 und setzten sich kurz darauf mit Lookout in Kontakt. Nachdem beide Teams einen Remote-Jailbreak, also einen Jailbreak aus der Ferne durch Dritte, bestätigen konnten, setzten sie sich am 15. August auch direkt mit Apple in Kontakt.

OMG! Sind nun alle infiziert?

Nein, hier muss man auch deutlich sagen: es handelt sich um einen seltenen, wenn auch ernst zu nehmenden Fund. Diese Spyware, sowie die taktisch ausgeklügelte Nutzung verschiedener Zero-Day-Exploits ist selten. Das schreiben auch die Sicherheitsforscher:

Zero-day exploits are expensive and rare, especially one-click remote jailbreak exploits for iPhones, like the Trident.

Apple hat reagiert

Und das ist wahrscheinlich nun das Wichtigste für alle: Apple hat mit einem Update für sein Betriebssystem iOS 9.3.5 die zum Einbruch genutzten Sicherheitslücken geschlossen.

Was kannst du tun?

Alle iPhonebesitzer sollten auf die neueste Version von iOS (9.3.5) sofort aktualisiert . Wenn Du Dir nicht sicher bist, welche Version auf Deinem iPhone installiert ist, kannst Du es überprüfen, indem Du auf Einstellungen > Allgemein > Über >Version gehst.

Ferner gilt: vermeide das Herunterladen von nachrichten aus unbekannten und/oder unverifizierten Quellen. Im Zweifel, wenn Du Dir nicht sicher bist, ob Dein Smartphone infiziert ist, suche einen entsprechenden Experten auf.

Nachwort

In diesem Artikel haben wir uns rein an die sehr ausführlichen protokollarischen Berichte der Sicherheitsfirmen Citizenlab und Lookout gehalten, welche eher nüchtern ausfallen und und auch davon sprechen, dass es sich um zielgerichtete Angriffe handelt.

Zudem muss man auch sagen: die Spyware war nicht auf dem Smartphone installiert, sondern Mansoor hat die gezielte Attacke frühzeitig bemerkt und die Sicherheitsforscher haben untersucht, was dahinter steckt und dadurch diese Lücke, sowie die Spyware entdeckt. Man spricht von “would have”, also von “hätte”:

The implant installed by the Trident exploit chain would have turned Mansoor’s iPhone into a digital spy in his pocket.

Fakt ist jedoch: ein Zero-Day-Exploit ist immer gefährlich, da er “unbekannt” ist und unbekannte Lücken nun mal schlecht bis gar nicht geschützt werden können. Dazu muss man auch wissen, dass man einen Zero-Day-Exploit nicht suchen kann, da man von seiner Existenz eben nichts weiß. Zum Thema Exploits verweisen wir auf den Artikel “Was sind Exploits und warum sind sie so gefährlich?” auf dem Kaspersky Blog.

Wir verweisen auf die Sicherheitsberichte im englischen Original:

FAKE NEWS BEKÄMPFEN

Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

Mit Deiner Unterstützung via PayPal, Banküberweisung, Steady oder Patreon ermöglichst Du es uns, Falschmeldungen zu entlarven und klare Fakten zu präsentieren. Jeder Beitrag, groß oder klein, macht einen Unterschied. Vielen Dank für Deine Hilfe! ❤️

Mimikama-Webshop

Unser Ziel bei Mimikama ist einfach: Wir kämpfen mit Humor und Scharfsinn gegen Desinformation und Verschwörungstheorien.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell

war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur

Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge (keine Faktenchecks) entstanden durch den Einsatz von maschineller Hilfe und

wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

Mit deiner Hilfe unterstützt du eine der wichtigsten unabhängigen Informationsquellen zum Thema Fake News und Verbraucherschutz im deutschsprachigen Raum

INSERT_STEADY_CHECKOUT_HERE

Kämpfe mit uns für ein echtes, faktenbasiertes Internet! Besorgt über Falschmeldungen? Unterstütze Mimikama und hilf uns, Qualität und Vertrauen im digitalen Raum zu fördern. Dein Beitrag, egal in welcher Höhe, hilft uns, weiterhin für eine wahrheitsgetreue Online-Welt zu arbeiten. Unterstütze jetzt und mach einen echten Unterschied! Werde auch Du ein jetzt ein Botschafter von Mimikama

Mehr von Mimikama

Mimikama Workshops & Vorträge: Stark gegen Fake News!

Mit unseren Workshops erleben Sie ein Feuerwerk an Impulsen mit echtem Mehrwert in Medienkompetenz, lernen Fake News und deren Manipulation zu erkennen, schützen sich vor Falschmeldungen und deren Auswirkungen und fördern dabei einen informierten, kritischen und transparenten Umgang mit Informationen.